Lors de la campagne présidentielle américaine de 2008, qui allait conduire à l’élection de Barack Obama comme 44ème président des Etats-Unis, la récolte de fonds par le biais du site web du candidat Obama s’avéra être un succès remarquable, puisque les sommes récoltées avoisinèrent les 57 millions de dollars. Pourtant, le design du site violait plusieurs des règles graphiques communément admises pour ce genre de site. En particulier, le bouton qui incitait les partisans de Barack Obama à un don en espèces pour sa campagne était un gros bouton rouge vif ! La couleur rouge étant considérée un peu partout comme la couleur de l’interdit, cela semblait a priori peu judicieux. Mais cela s’est finalement avéré nettement plus efficace qu’un traditionnel bouton vert, ou de toute autre couleur. Comment le designer du site est-il parvenu à ce résultat peu intuitif ?

Le designer en question n’était pas n’importe qui : Dan Siroker était un transfuge de Google qui a aujourd’hui fondé sa propre entreprise (Scribe.ai). Il a utilisé une technique abondamment utilisée chez Google, qui est le le Test A/B, ainsi que ses dérivés (Test A/Z, Test MVT, etc…). Ces tests sont actuellement utilisés de manière quasi systématique par les sites professionnels et consistent à comparer les résultats de plusieurs pages au design légèrement différent, et de garder celle qui engendre les meilleurs résultats. En l’occurrence, le gros bouton rouge s’avéra à l’usage le plus judicieux.

Depuis, les infrastructures de mise sur pied de sites web ont abondamment repris cette technique, et l’ont affinée. Le problème n’est plus seulement de proposer la page qui génère le plus de « clics » favorables, mais de proposer une page personnalisée qui incitera l’individu que vous êtes à effectuer le « clic » rémunérateur; mais ceci implique que l’on puisse déterminer qui vous êtes, ou à tout le moins vous classer dans un groupes d’utilisateurs identifiable, sur lequel on pourra composer une page optimisée. L’utilisateur est-il démocrate ? Est-ce une personne de sexe féminin, et de surcroît mère ou future mère ? Est-ce une personne aisée ? Est-il noir ? A-t-il déjà fait une contribution ?

Le problème de profilage de l’utilisateur est délicat, car il touche la sphère privée; pour éviter d’avoir à collecter ces renseignements de manière trop intrusive, on va essayer de déduire les informations de profilage du comportement de l’utilisateur, et comme on ne peut guère consulter son historique de navigation, on va essayer de la reconstituer en déposant des « traces de connexion » sur l’ordinateur personnel de l’utilisateur; ceci permettra de se souvenir ultérieurement que cette personne est déjà passée par ce site, et de reconstituer ainsi son parcours sur le site.

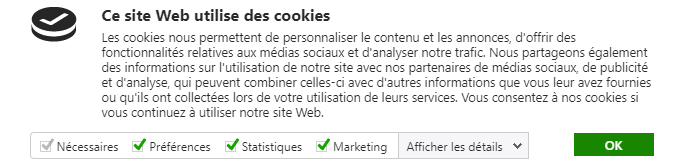

Vous connaissez tous les cookies; pas les petits gâteaux, mais ces petits fichiers texte que tous les sites commerciaux déposent sur votre disque système, qu’on appelle aussi parfois des témoins de connexion. Parfois (souvent), vous recevez un avertissement à ce sujet lors de la première visite d’un site donné, du genre :

L’exemple ci-dessus est relativement explicite (encore faut-il avoir la patience de le lire et de comprendre ce qui se cache derrière les mots), mais certains sont plus laconiques. Ces avertissements sont relativement récents: pendant de longues années, les sites ont utilisé des cookies sans en avertir leurs utilisateurs, et maintenant encore, un tel comportement peut être justifié si on peut démontrer que ces fichiers sont indispensables au fonctionnement du site (exemple d’un site de télé-achat où le fonctionnement du panier d’achat est lié à l’existence d’un cookie de session, voire d’un cookie multi-sessions). L’avertissement doit (en principe, il n’y a pas de législation en la matière) être donné à la première visite d’un site par un utilisateur si ces témoins de connexion (ou certains d’entre eux) n’ont pour seul but que d’apporter des « services » ajoutés (aide à la navigation, personnalisation du site, récolte de données statistiques, par exemple). Il faut être conscient qu’il n’y a guère de contrainte légale à l’introduction d’un tel avertissement, Internet restant dans une large mesure une zone de non-droit, ou à tout le moins une zone « grise » du point de vue de la législation.

Par eux-même, ces cookies sont relativement inoffensifs : le fichier texte de quelques kilo bytes déposé sur votre disque système ne saurait contenir de virus ou de programme malveillant risquant de mettre en danger votre ordinateur ou vos données personnelles. Mais une phrase de la figure ci-dessus devrait toutefois vous alerter : on y parle de partenaires de médias sociaux, et de combiner les informations collectées. En clair, si vous cliquez « Ok », vous autorisez le site web à collecter des informations sur votre utilisation du site et sur les renseignements que vous donnez, et de combiner ces données avec celles que d’autres sites « partenaires » auraient collectées précédemment, ou au cours de la même session grâce à ce que l’on appelle des cookies partenaires (third party cookies, une technique utilisée par exemple à l’importation d’un bouton « Like » de Facebook). Quelle utilité ? A cette question, la réponse est généralement « améliorer l’expérience utilisateur » en mettant en place des aides à la navigation et en composant des pages plus dynamiques et mieux adaptées à votre profil utilisateur. Ce n’est pas faux. Mais ce n’est pas non plus une explication exhaustive, tant s’en faut.

Se voir proposer systématiquement une publicité pour un produit pertinent dans l’état physique, moral ou social dans lequel on se trouve présentement constitue sans doute une « amélioration » de l’expérience utilisateur; mais cela implique aussi une connaissance très précise de l’individu ciblé. Connaissance qui peut d’ailleurs s’avérer erronée ou à tout le moins biaisée. Ainsi, j’ai récemment effectué une recherche Internet pour mon épouse, et depuis, lorsque je consulte le Huffington Post , Google insère dans les pages critiquant l’impéritie de M. Macron des publicités pour de la lingerie féminine…

Ceci dit, il n’est pas forcément à la portée de n’importe qui d’exploiter ces cookies et de combiner de manière pertinente les informations que l’on peut en extraire. Les géants de l’Internet, surtout Google et Facebook, ont acquis une véritable expertise dans ce domaine, ainsi que quelques entreprises spécialisées comme Cambridge Analytica qui se servent généralement d’informations collectées par Google ou Facebook. Mais cette difficulté n’est pas forcément rassurante…

Au fait, pourquoi a-t-on introduit ces fameux cookies ? Pourquoi les systèmes d’exploitation tolèrent-ils qu’un site web inconnu dépose quelques bytes d’information sur le disque système ? La réponse est trop longue et trop technique pour être développée ici, et remonte aux années 1980. Mais essayons d’abréger en quelques phrases. Les télécommunications dans le monde étaient alors déchirées entre deux modèles, l’un mis en avant par l’Europe Occidentale, et basé sur une interprétation plutôt stricte du modèle OSI, l’autre prôné par les Etats-Unis d’Amérique, fort d’une implémentation déjà relativement large basée sur la pile de protocoles d’Internet, TCP-IP. Cette pile de protocoles est beaucoup plus simple, et n’implémente pas de service de session, pourtant indispensable à l’implémentation, par exemple, d’un caddy dans un site de télé-achat. Vous savez quelle pile de protocole a finalement gagné : en l’absence de soutien politique de la part de nos dirigeants éclairés, TCP-IP a balayé les systèmes de télécommunications européens et les fabricants de centraux téléphoniques, détruisant au passage nombre de grandes entreprises européennes au profit d’entreprises comme Cisco Systems. Le réseau de télécommunications mondial est désormais homogène, routé au lieu de commuté, et… nous avons des cookies sur nos ordinateurs.

Les applications ont été en effet condamnées à bricoler pour implémenter le paradigme du panier d’achats; le protocole HTTP, probablement le plus simpliste des protocoles de la famille TCP-IP qui en compte pourtant de nombreux, n’offre en effet aucun secours en la matière. La solution adoptée a été de déposer ces petits fichiers contenant un identifiant de connexion, lisibles par un serveur éloigné et qui permet de récupérer la liste des requêtes précédentes (le panier d’achats). Et accessoirement, ces témoins de connexion permettent, on l’a vu, de récupérer bien d’autres choses et de poursuivre des résultats peu avouables, sans que cela soit forcément voulu de la part de l’utilisateur, ni même des développeurs chargés de l’implémentation du service.

Comme influencer le résultat d’une élection que l’on pensait parfaitement démocratique…